A diferencia del Internet tradicional, la red TOR ofrece una oportunidad de mantener el anonimato. Pero, muchos de usuarios acuden a esta red, no para salvaguardar su intimidad o sus datos, sino buscando el paraguas de la impunidad.

Tras la detención del creador del sitio Silk Road que operaba en TOR han surgido dudas sobre si esta red es tan anónima como parece. Pese a que los servicios de inteligencia no han querido dar detalles técnicos sobre esta captura ni sobre cómo se ha identificado a los cibercriminales que se escondían detrás de esta web, lo cierto es que este hecho puede suponer que la red presenta algunas vulnerabilidades o defectos de configuración que pueden servir para desenmascarar a sus usuarios. Los expertos de Kaspersky Lab han realizado un análisis para demostrar si los usuarios de esta red pueden perder su anonimato.

Tras la detención del creador del sitio Silk Road que operaba en TOR han surgido dudas sobre si esta red es tan anónima como parece. Pese a que los servicios de inteligencia no han querido dar detalles técnicos sobre esta captura ni sobre cómo se ha identificado a los cibercriminales que se escondían detrás de esta web, lo cierto es que este hecho puede suponer que la red presenta algunas vulnerabilidades o defectos de configuración que pueden servir para desenmascarar a sus usuarios. Los expertos de Kaspersky Lab han realizado un análisis para demostrar si los usuarios de esta red pueden perder su anonimato.

Problemas en los navegadores web y ataques al canal de comunicación

Los documentos de la NSA filtrados indican que los servicios de inteligencia no tienen ningún reparo en usar exploits para Firefox, que fue la base sobre la que se construyó el navegador de TOR. Sin embargo, la propia NSA ha informado de que el uso de herramientas de explotación de la vulnerabilidad no permite la vigilancia permanente sobre los usuarios de la red oscura. Lo cierto es que los exploits tienen un ciclo de vida muy corto ya que hay diferentes versiones del navegador y algunos contienen una vulnerabilidad específica y otros no. Esto permite una vigilancia de usuarios sobre un espectro muy pequeño.

Un método reciente para comprometer un navegador web es el uso de WebRTC DLL. Esta DLL está diseñada para organizar un canal de transmisión de flujo de vídeo de apoyo a HTML5, que se utiliza para establecer la dirección IP real de la víctima. Las peticiones del llamado STUN de WebRTC se envían en texto plano, evitando así TOR y todas las consecuencias resultantes. Sin embargo, esta «deficiencia», también se rectificó de inmediato por los desarrolladores del navegador TOR, por lo que ahora el navegador bloquea WebRTC por defecto.

Sistemas pasivos y activos de monitorización

Todos los usuarios de la red pueden compartir sus recursos informáticos para configurar un servidor de nodo, esto es, un elemento de la red TOR que sirve como intermediario en el tráfico de la información de un cliente de red. Debido a que los nodos de salida son el eslabón final en las operaciones de descifrado del tráfico, pueden convertirse en una fuente que puede filtrar información interesante.

Esto abre la posibilidad de recopilar información variada del tráfico descifrado. Por ejemplo, las direcciones de los recursos pueden ser extraídos de las cabeceras HTTP. Aquí es posible evitar los motores de búsqueda internos y/o catálogos de sitios web, ya que estos pueden incluir información irrelevante sobre sitios inactivos.

Sin embargo, este monitoreo pasivo no permite desvelar la identidad de un usuario en el pleno sentido de la palabra, porque sólo se pueden analizar los paquetes de red de datos que los usuarios ponen a disposición «por propia voluntad»: para obtener más información sobre un usuario del Internet profundo se necesita un sistema de recolección de datos activo.

Borrón y cuenta nueva

HTML5 ha traído no sólo la WebRTC, sino también la etiqueta ‘lienzo’, que está diseñada para crear imágenes de mapa de bits con la ayuda de JavaScript. Esta etiqueta tiene una peculiaridad en la forma en que hace las imágenes: cada navegador web hace que las imágenes tengan forma diferente dependiendo de varios factores.

Los parámetros de las imágenes renderizadas pueden identificar de forma exclusiva un navegador web y el software y el hardware del entorno. En base a esta peculiaridad, se puede crear la denominada huella digital. Sin embargo, no todos sus métodos se pueden implementar en el navegador de TOR. Por ejemplo, SuperCookies no se pueden utilizar en este navegador, Flash y Java están desactivados por defecto y el uso de la fuente está restringido. Algunos otros métodos muestran notificaciones que pueden alertar al usuario.

Así, los primeros intentos de los investigadores de Kaspersky Lab de crear una huella digital fueron bloqueados. No obstante, existen algunas lagunas, con lo que las huellas digitales en TOR pueden llegar a hacerse sin notificaciones.

Fuentes y campos de pruebas

El navegador TOR puede identificarse con la ayuda de la función measureText (), que mide la anchura de un texto representado en lienzo. Si el ancho de la fuente resultante tiene un valor único podemos identificar el navegador, incluyendo el de TOR. En algunos casos los valores de ancho de la fuente resultantes pueden ser los mismos para diferentes usuarios.

Cuando el problema de los usuarios de huellas dactilares se dio a conocer a la comunidad, se creó una solicitud de reparación. Sin embargo, los desarrolladores de TOR no se han dado ninguna prisa en reparar este inconveniente en la configuración.

Implicaciones prácticas

Estos datos podrían llevar a preguntarse cómo se puede utilizar estos conceptos para conocer la identidad de los usuarios de TOR. El código JavaScript se puede instalar en varios objetos que participan en el tráfico de datos en el Internet profundo lo que significa que los atacantes no sólo inyectan código malicioso en sitios web legales sino que también pueden hacerlo en la Internet profunda.

[smartads]

De este modo, un supuesto atacante podría conocer los temas de interés para un determinado usuarios a partir de esa huella digital y saber, por ejemplo, las webs en las que un usuario inicia sesión. Por el momento, no parece que los desarrolladores de TOR estén pensando en inhabilitar el código JavaScript.

Pese a que esta investigación se ha realizado en laboratorio y no se ha desarrollado trabajo de campo, algunos de los hallazgos son prometedores y los analistas de Kaspersky siguen trabajando en ellos para verificar si la red TOR es tan inexpugnable como prometía.

4 claves para elegir al influencer adecuado

4 claves para elegir al influencer adecuado  La evolución del influencer marketing en 2025

La evolución del influencer marketing en 2025  La UE prepara propuestas para desbancar a YouTube y Twitter

La UE prepara propuestas para desbancar a YouTube y Twitter  Cambios ‘de peso’ en Pinterest

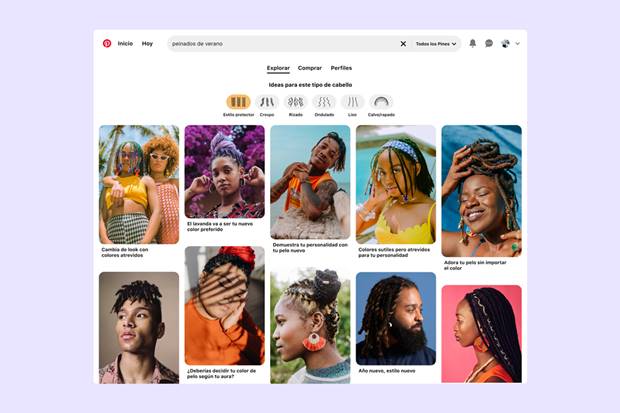

Cambios ‘de peso’ en Pinterest  Pinterest lanza su nueva función de búsqueda por tipo de cabello

Pinterest lanza su nueva función de búsqueda por tipo de cabello